Laut der Sicherheitsfirma BI.ZONE verbreitete der Bedrohungsakteur „Paper Werewolf“ die WinRAR-Exploits im Juli und August, indem er präparierte Archivdateien per E-Mail verschickte, die angeblich von Mitarbeitenden des Allrussischen Forschungsinstituts stammten. Ziel war es, Malware einzuschleusen, die Paper Werewolf Fernzugriff auf kompromittierte Systeme verschaffen sollte.

Obwohl ESET und BI.ZONE die Angriffe unabhängig voneinander entdeckten, ist weiterhin unklar, ob die beteiligten Gruppen miteinander verbunden sind oder ob sie lediglich denselben Exploit aus derselben Quelle bezogen haben. BI.ZONE vermutet, dass Paper Werewolf die Schwachstelle möglicherweise über ein Darknet-Crime-Forum gekauft hat.

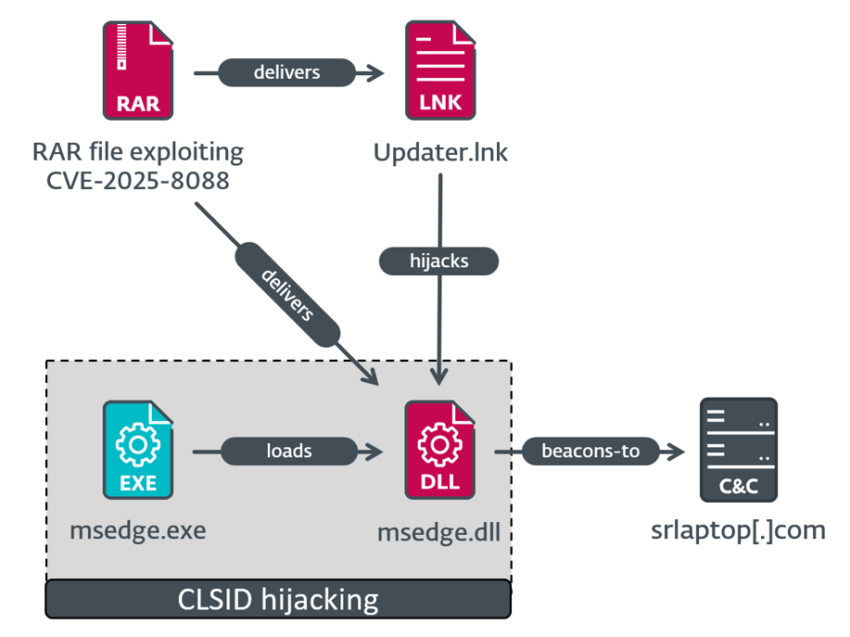

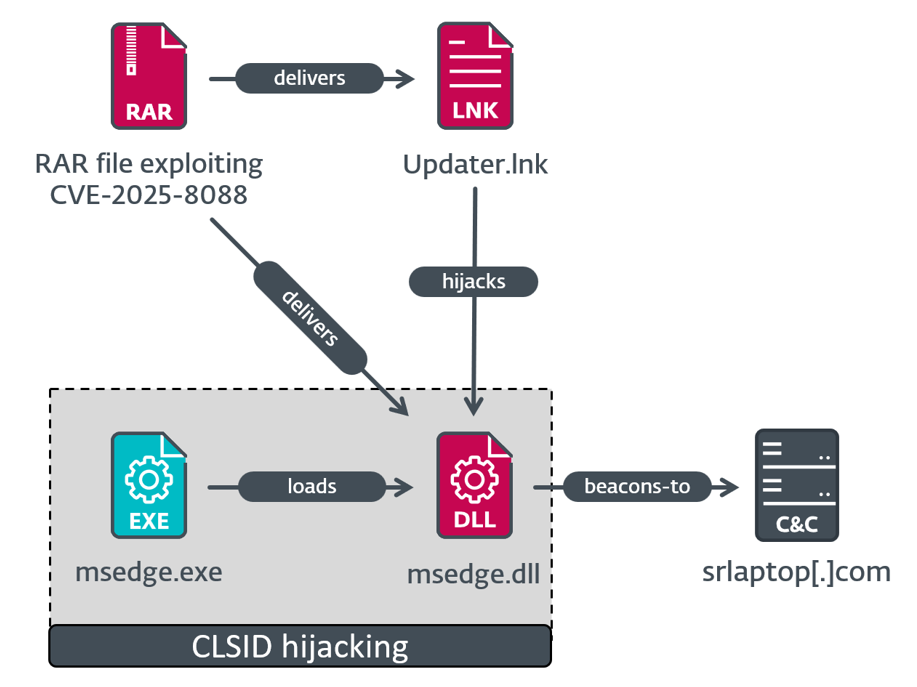

ESET berichtete, dass es drei unterschiedliche Angriffsketten beobachtet hat. Eine davon – auf eine bestimmte Organisation ausgerichtet – nutzte eine bösartige DLL, die in einem Archiv versteckt war. Die Angreifer setzten COM Hijacking ein, um sicherzustellen, dass die DLL automatisch von Anwendungen wie Microsoft Edge ausgeführt wurde. Der Ablauf sah folgendermaßen aus:

Illustration der Ausführungskette, die den Mythic Agent installiert.

Quelle:

ESET

Die DLL entschlüsselte eingebetteten Shellcode, der den Domänennamen des Systems auslas und ihn mit einem hartkodierten Ziel abglich. Bei Übereinstimmung installierte der Shellcode eine angepasste Version des Mythic Agent-Exploitation-Frameworks.

Eine zweite Angriffskette führte eine schädliche Windows-EXE aus, die SnipBot installierte – eine bekannte Variante der RomCom-Malware. Diese Nutzlast enthielt Mechanismen zur Sandbox-Erkennung und beendete sich sofort, wenn sie in leeren virtuellen Maschinen ausgeführt wurde, wie sie häufig von Forschern verwendet werden. Die dritte Kette setzte zwei weitere RomCom-Komponenten ein: RustyClaw und Melting Claw.

WinRAR-Schwachstellen wurden in der Vergangenheit mehrfach aktiv ausgenutzt. 2019 missbrauchten Angreifer eine schwerwiegende Code-Execution-Lücke kurz nach Veröffentlichung eines Patches. Im Jahr 2023 blieb ein weiterer Zero-Day über mehr als vier Monate hinweg unentdeckt ausgenutzt.

Ein wesentlicher Grund für die Attraktivität von WinRAR als Angriffsziel ist die enorme weltweite Nutzerbasis – kombiniert mit der Tatsache, dass die Software keine automatische Update-Funktion hat. Anwender müssen neue Versionen manuell herunterladen und installieren, wodurch viele Systeme lange verwundbar bleiben. ESET warnte zudem, dass auch Windows-Versionen von UnRAR.dll und der portable UnRAR-Quellcode betroffen sind.

Sicherheitsexperten raten dringend davon ab, WinRAR-Versionen vor 7.13 weiter zu verwenden – der zum Zeitpunkt der Veröffentlichung aktuellsten Version. Obwohl das Update alle bekannten Schwachstellen behebt, deutet die kontinuierliche Serie neuer Zero-Days darauf hin, dass Vorsicht geboten bleibt.